Microsoft phát hành bản vá cho 96 lỗ hổng bảo mật

Microsoft đã phát hành các bản vá lỗi bảo mật cho tổng cộng 96 lỗ hổng bảo mật trên tất cả các sản phẩm của họ, bao gồm 2 lỗ hổng nghiêm trọng đang được khai thác trong thực tế.

Bản vá tháng này được phát hành cũng bao gồm các bản vá lỗi khẩn cẩn cho các phiên bản Windows không còn được hỗ trợ từ Microsoft nữa. Trong đó có các lỗ hổng được khai thác bởi Shadow Brokers từ vụ rò rĩ dữ liệu của cơ quan an ninh quốc gia NSA tháng 4 vừa qua.

Các bản cập nhập tháng 6 cũng sửa cho một số lỗ hổng nguy hiểm mà Hacker thực thi mã lệnh từ xa trong Windows, Office và lỗ hổng khai thác trong trình duyệt Edge bao gồm hai lỗ hổng bypass và một lỗ hổng khai thác từ xa để chiếm quyền điều khiển máy tính đó.

Cùng lúc đó, Adobe cũng phát hành bản cập nhật dành cho Flash Player và Shockwave Player. Người dùng Google Chrome, Edge và Internet Explore 11 sẽ nhận được cập nhật tự động từ Google và Microsoft.

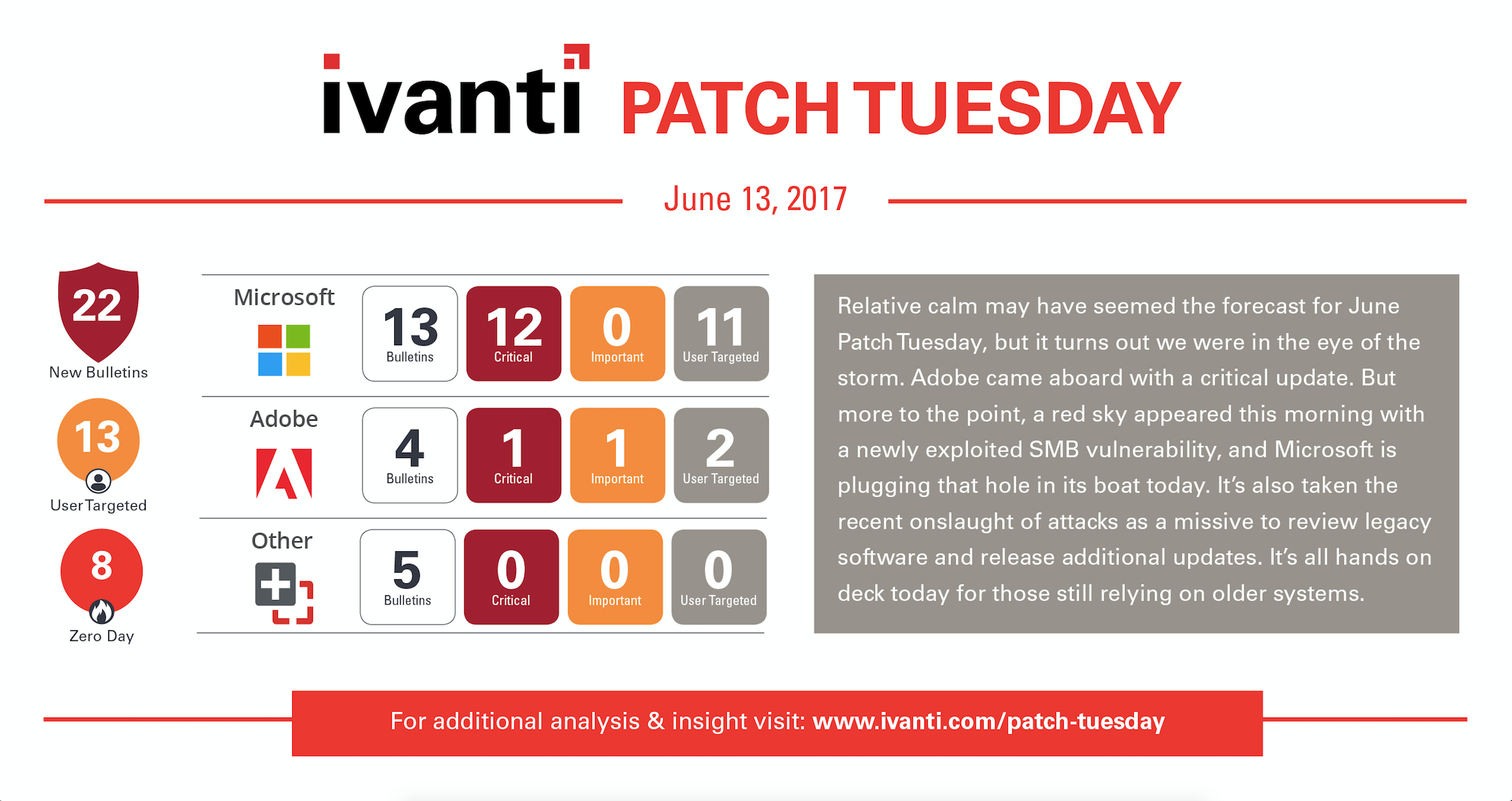

Trong đợt phát hành bản vá định kì tháng 6, Microsoft đã phát hành bản cập nhật dành cho tổng cộng 96 lỗ hổng trong sản phẩm của mình, bao gồm 2 lỗ hổng đang bị tấn công trong thực tế. Hai lỗ hổng đang bị tấn công nằm trong dịch vụ cho phép người dùng tìm kiếm trên Windows bao gồm:

- Lỗ hổng Windows Search Remote Code Execution (CVE-2017-8543).

- Lỗ hổng LNK Remote Code Execution (CVE-2017-8464).

Microsoft June Patch Tuesday 2017

Để thực hiện tấn công tin tặc sẽ gửi một thông điệp SMB độc hại đến dịch vụ Windows Search. Sau khi truy cập được vào thiết bị, Hacker sẽ thực hiện vượt quyền và kiểm soát toàn bộ thiết bi. Lỗ hổng SMB cực kì nguy hiểm, điển hình mã độc WannaCry đã khai thác SMB để phát tán trên hành loạt thiết bị một cách nhanh chóng. Windows Server 2016, 2012, 2008 và Windows 10, 7, 8.1 đều bị ảnh hưởng bởi lỗ hổng này.

Tải bản vá Windows mới nhất tại: https://portal.msrc.microsoft.com/en-us/security-guidance

Lỗ hổng CVE-2017-8543

Lỗ hổng đầu tiên được theo dõi là CVE-2017-8543. Microsoft miêu tả vấn đề như sau:

Lỗ hổng thực hiện lệnh từ xa khi Windows Search xử lý các đối tượng trong bộ nhớ. Hacker khai thác thành công lỗ hổng này có thể kiểm soát hệ thống bị ảnh hưởng. Hacker sau đó có thể cài đặt các chương trình, xem, thay đổi hoặc xóa dữ liệu hay tạo tài khoản mới với đầy đủ quyền.

Để khai thác lỗ hổng, hacker có thể gửi các tin nhắn SMB đã được tạo ra đặc biệt cho dịch vụ Tìm kiếm của Windows. Hacker có quyền truy cập vào một máy tính mục tiêu có thể khai thác lỗ hổng này để nâng cao quyền và kiểm soát máy tính. Ngoài ra, trong một kịch bản doanh nghiệp, hacker không cần xác thực từ xa có thể kích hoạt lỗ hổng từ xa thông qua kết nối SMB và sau đó chiếm quyền kiểm soát máy tính.

Cập nhật bản vá lỗ hổng mới nhất sẽ thay đổi cách Windows Search xử lý các đối tượng trong bộ nhớ.

Bản vá này có sẵn cho tất cả các hệ điều hành của Microsoft, bao gồm các phiên bản cũ, chẳng hạn như XP và Server 2003.

Lỗ hổng CVE-2017-8464

Lỗ hổng thứ hai được phát hiện trong các cuộc tấn công trực tiếp là CVE-2017-8464 và Microsoft miêu tả nó như sau:

Lỗ hổng này tồn tại trong Microsoft Windows cho phép thực hiện một đoạn mã từ xa nếu biểu tượng của một phím tắt (được tạo ra một cách đặc biệt) được hiển thị. Hacker khai thác thành công lỗ hổng này có thể có được quyền người dùng giống như người dùng trên máy tính. Tài khoản user sẽ ít bị ảnh hưởng hơn so với tài khoản Admin trong trường hợp này.

Cập nhật các bản vá lỗ hổng để sửa chữa xác nhận đúng tham chiếu của biểu tượng shortcut.

Không giống như lỗ hổng đầu tiên, lỗ hổng này không ảnh hưởng đến Windows XP và Windows phiên bản cũ hơn.